Warum und wie Sie eine Karriere bei IoT Sicherheit starten können.

In den letzten Jahren gab es viel Lärm oder Hype um das Internet der Dinge oder das IoT. Die Lautstärke des Geschwätzes wird eigentlich noch lauter und hat wahrscheinlich noch nicht ihren Höhepunkt erreicht. Es soll alles beeinflussen, von der Art und Weise, wie wir die Dinge zu Hause erledigen, über das Reisen und Einkaufen bis hin zur Art und Weise, wie die Hersteller die Bestände im Auge behalten. Aber was ist IoT? Wie funktioniert es? Ist es wirklich so wichtig? Wie sicher ist es? Und last but not least, wie kann man darin Karriere machen?

Was ist das Internet der Dinge oder das IoT?

Es gibt viele verschiedene Definitionen und Interpretationen, die je nach Fragesteller und Kontext variieren. Das Interessante ist, dass die meisten von ihnen Recht haben, aber gleichzeitig noch mehr verwirren. Die ITU hat im Dokument ITUT Y.2060 das IoT definiert als:

“ eine globale Infrastruktur für die Informationsgesellschaft, die fortgeschrittene Dienste ermöglicht, indem sie (physische und virtuelle) Dinge miteinander verbindet, die auf bestehenden und sich entwickelnden interoperablen Informations- und Kommunikationstechnologien basieren.“

Das bedeutet im Grunde genommen, dass es sich um ein Netzwerk von Dingen (Geräte, Sensoren, Menschen, etc.) handelt, die Daten aus ihrer Umgebung sammeln, teilen, nutzen und darauf reagieren können. Dies kann Dinge wie ein Außenthermometer, ein intelligenter Kühlschrank, ein intelligenter Toilettensitz, ein Autofahrzeug oder sogar eine intelligente Fabrik beinhalten.

IoT-Landschaft und Anwendungsbereiche

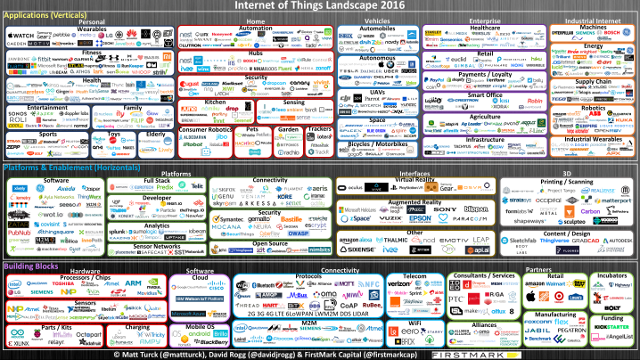

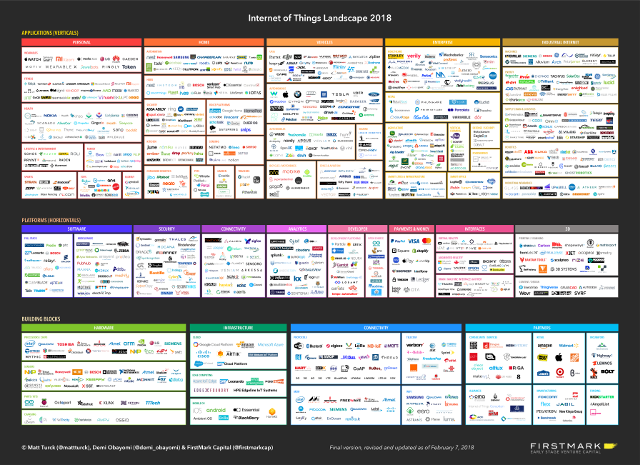

Einige der besten Artikel, die die IoT-Landschaft beschreiben und analysieren, stammen von Matt Turck. Er war einer der ersten, der dieses Thema studierte, und seine erste Analyse stammt aus dem Jahr 2016. Die neueste Version ist von Anfang 2018.

Im Rahmen seiner Arbeit erstellte er auch diese Folien in Postergröße, die Unternehmen in vertikale und horizontale Märkte gruppieren. Die ersten konzentrieren sich auf die Befriedigung der Bedürfnisse einer bestimmten Branche oder Nische, während die zweite auf die Befriedigung der Bedürfnisse branchenübergreifend ausgerichtet ist.

Die Version ab Anfang 2018 verzeichnete einen Anstieg der Anzahl der Logos auf der Grafik um fast 35% von 721 auf 971. 96 Unternehmen wurden aus dem Chart entfernt und 346 neue Unternehmen hinzugefügt. Eine kleine Anzahl von typischerweise sehr großen Unternehmen haben ihren Namen in mehreren Kategorien.

Wenn man sich die großformatigen Diagramme der Landschaft von 2016 und der Landschaft von 2018 genauer ansieht, erkennt man viele der Unternehmen auf der Grafik und insbesondere die verschiedenen Bereiche darauf:

- Persönlich (Wäsche, Fitness, Gesundheit, Lifestyle, Altenpflege,….)

- Haus (Automatisierung, Hub, Sicherheit, Küche, Haustiere,….)

- Fahrzeuge (UAVs, autonom, Marine, Fahrräder,….)

- Unternehmen (Gesundheitswesen, Einzelhandel, Landwirtschaft, intelligente Städte, intelligentes Büro,….)

- Industrielles Internet (Maschinen, Energie, Lieferkette und Logistik, Robotik,….)

- Analytik und vieles mehr

Die Landschaft ist so groß, dass es sehr schwierig ist, den Überblick über alle beweglichen Teile zu behalten.

IoT-Sicherheit

Die Ereignisse der letzten Monate und Jahre haben gezeigt, dass Sicherheit eines der Hauptthemen (oder Handicaps) im Internet der Dinge ist und bleiben wird. Es gab viele Vorfälle, zum Beispiel: das Botnetz Mirai im September 2016, Cloud Pet wurde im Februar 2017 gehackt und als Lösegeld festgehalten, intelligente Schlösser von Lockstate wurden im März durch ein Firmware-Update gebrochen; im August 2018 wurden fast 8000 Telnet-Anmeldeinformationen für IoT-Geräte veröffentlicht, und die Liste geht immer weiter.

Angesichts der Fokussierung auf die „Time-to-Market“ und der niedrigen Preise ist Sicherheit nach wie vor ein nachträglicher Aspekt . In vielen Fällen fehlen den Unternehmen und Entwicklern das Framework, das Know-how oder die Zeit, um Sicherheit in ihre Lösungen zu implementieren.

Die Verbreitung vieler IoT Cloud Infrastructure Angebote, z.B. von Amazon AWS, Microsoft Azure oder Libelium, um nur einige zu nennen, wird die Messlatte in Zukunft höher legen, aber bis dahin werden wir immer noch mehrere Vorfälle sehen.

Was macht IoT Security so komplex?

Das Internet der Dinge ist von natur aus komplex. Es umfasst mehrere Schichten und Komponenten, und in den meisten Fällen kommen verschiedene Technologien zum Einsatz, die miteinander arbeiten. Wenn wir einen Blick auf eine Referenzarchitektur werfen, können wir feststellen:

- Geräte / Sensoren / Dinge

- Kommunikationsprotokolle

- Gateways (optional)

- Vernetzung

- Datenerhebung

- Visualisierung / Aktion / Anwendungen

Dadurch entsteht eine Angriffsfläche, die in 4 Kategorien unterteilt werden kann:

- Schwachstellen in der Gerätesicherheit

- Firmware-basierte Schwachstellen

- Fragen der Mobil-, Web- und Infrastruktur- und Netzwerksicherheit

- Funkkommunikationsbasierte Schwachstellen

Hier haben wir in Punkt 3 zusammengefasst, was als der traditionelle IT-Sicherheitsumfang betrachtet werden kann. Die anderen sind nicht neu, behaupten aber in diesem Zusammenhang mehr Relevanz.

Aus Sicherheitssicht ist es wichtig,immer das Gesamtbild (Gesamtarchitektur und Design) zu betrachtenund auf Details (Low-Level-Design und Implementierung) zu achten. Vor allem in hochkomplexen Umgebungen.

Es gibt keinen aktuellen Industriestandard für IoT Security,aber es gibt mehrere Organisationen und viele Menschen, die daran arbeiten, zum Beispiel das OWASP Internet of Things (IoT Project), die IoT Security Foundation, GSMA IoT Security Guidelinesund viel akademische Arbeit.

Wann sollte die Sicherheit in einem IoT-Projekt berücksichtigt werden? Die Antwort, wie immer: Je früher, desto besser.

Verschiedene Studienzeigen, dass es einen deutlich besseren Return on Investment (ROI) für die Bewältigung der Sicherheit in der Designphase gibt, als nach der Implementierung oder kurz vor dem Go-Live. Die Kosten können bis zu 30 mal höher sein, wenn sie am Ende erledigt werden.

Starten Sie eine Karriere bei IoT Security.

Die Annahme eines sicheren Karriereweges hat mehrere Anreize, von denen die folgenden hervorgehoben werden können:

- Cybersicherheitsexperten genießen hohe Löhne, die zwischen 50.000 und 120.000 USD pro Jahr liegen können, mit einem Median in Europa von rund 80.000 Euro. Es gibt viele Publikationen, die diesen Trend bestätigen, wie dieser Artikel von CSO Online (7 der am höchsten bezahlten Arbeitsplätze in der Cybersicherheit im Jahr 2018) oder dieser aus der Gehaltsumfrage von Robert Walters 2018.

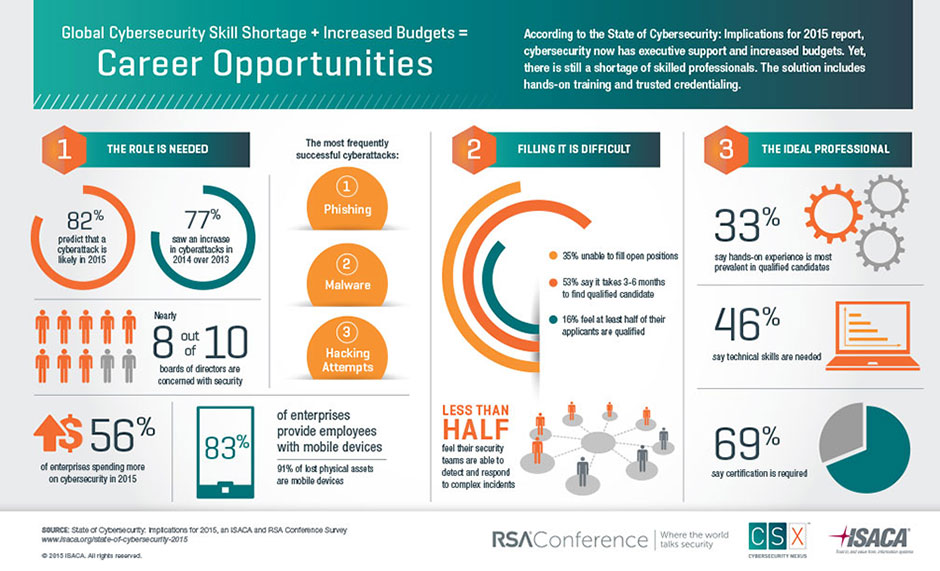

- Die Nachfrage nach Sicherheitsexperten ist sehr hoch, und auf absehbare Zeit wird es nicht genügend qualifizierte Fachleute geben, um diese Anforderung zu erfüllen. Derzeit gibt es einfach zu viele Bedrohungen und zu wenig Fachleute. Es gibt mehrere Studienvon ISACAund vielen anderen Institutionen, die dies unterstreichen.

ISACA – RSA Conference – Karrieremöglichkeiten in der Cybersicherheit

- Es fehlt an qualifizierten Cybersicherheitsexperten. So zitiertder Computer Business Review beispielsweise eine Studie des ISC2, die besagt, dass allein in Europa bis 2022 350.000 Cybersicherheitsexperten benötigt werden.

- Ständiges Wachstum und Lernen: für diejenigen, die gerne ständig neue Technologien und Konzepte lernen, ist es definitiv der richtige Weg. Die ständige Veränderung und Weiterentwicklung stellt sicher, dass der Job nie langweilig wird.

- Bezahlt zu werden um zu „hacken“kann in vielen Fällen mit dem Bezahlen für Ihr Hobby verglichen werden. Natürlich gibt es bessere Tage als andere, aber im Allgemeinen fühlen sich die meisten Sicherheitspraktiker so.

Was wird benötigt, um eine Karriere im Bereich Sicherheit zu beginnen?

Es gibt viele tolle Artikel darüber, wie man eine Karriere in der Infosec oder Cybersicherheit beginnen kann . Aber es geht um einen Dreiklang aus Bildung, Erfahrung und Ausbildung.

- Ausbildung: Mit einer guten Ausbildung bauen Sie das grundlegende Wissen auf, das für Ihren Karriereweg erforderlich ist, und eine der wichtigsten Fähigkeiten: Sie lernen, wie man lernt, Selbststudium ist eine wichtige Fähigkeit, aber es ist schwer und nicht für jeden. Sie können nach Ausbildungsprogrammen nach Zertifizierungen oder formalen Programmen suchen, die auf Informatik, Ingenieurwesen oder sogar Elektronik spezialisiert sind. Achten Sie beim Lernen darauf, dass Sie Betriebssysteme, Netzwerke, einige Datenbanken und sogar die Programmierung berücksichtigen.

- Erfahrung: Alles, was du tust, summiert sich zu Erfahrung. Vom Spielen mit einem Raspberry Pi bis hin zum Hacken von gefährdeten Boxen oder Anwendungen. Ihre Erfahrungen helfen Ihnen, Ihre Fähigkeiten und die Ergebnisse, die Sie erzielen, zu verfeinern, und setzen Sie sich mit Gemeinden oder lokalen Niederlassungen bekannter Unternehmen in Verbindung: OWASP, ISC2 oder CEH. Auch eine Herstellergruppe wird Ihnen wertvolle Erfahrungen mit Elektronik und Menschen vermitteln, die Ihnen nützlich sein werden.

- Training / Zertifizierungen: Diese bringen Sie einen Fuß in die Tür oder helfen Ihnen sogar, ein Interview für einen neuen Job zu bekommen. Sie beweisen Ihren aktuellen und zukünftigen Arbeitgebern, dass Sie über Kompetenzen in verschiedenen Bereichen verfügen, z.B. Bedrohungs- und Schwachstellenmanagement oder sogar Pentesting-Fähigkeiten. comptia security+ ist ein guter Ausgangspunkt, von dem aus Sie verschiedene Karrierepfade einschlagen können: Management, Infosec oder noch mehr technische Umsetzung oder Hands on. ISECOMs OPST, OPSA sind sehr vollständig und haben keine Erfahrungsanforderungen wie ISC2s CISSP oder ISACAs CISM oder CISA. Auf der technischen Seite ist die OSCP bekanntlich eine der am schwersten zu erreichenden. Werfen Sie einen Blick auf unseren Artikel mit Vergleich von Schulungen und Konferenzen, um Ihnen zu helfen, auszuwählen, ob wir im Moment das Beste für Sie sind.

Sie können viele Informationen zu diesem Thema finden, aber wir empfehlen Fabio Baronis Artikel“Cracking the infosec interview for fun and profit – how not to suck and get $ hired $„, oder Ron Woerners Artikel über Peerlyst: ”Breaking into Security Careers – 2018”.

Warum sollten Sie an IoT Security Trainings teilnehmen?

Es gibt viele Gründe, an IoT Security Trainings oder Bootcamps teilzunehmen. Hier sind fünf, die wir für die relevantesten halten:

Das IoT ist komplex und die Sicherheitsaspekte betreffen mehrere Schichten und Komponenten. Es ist wichtig, den kompletten Überblick zu haben, bevor man in nur einige der Details eintaucht.

Das Erlernen von IoT erfordert viel Zeit und es gibt viel Material zu behandeln: Firmware, Embedded Devices, Serielle Kommunikationsprotokolle, Software Defined Radio, Bluetooth Low Energy (BLE), ZigBee und vieles mehr!

Dies erfordert viel Zeit und Energie. Ein Training oder Bootcamp kann dir einen Kickstart geben. damit du auf den Füßen landest und läufst; mit dem Know-how, den Techniken, der Taktik und den Werkzeugen sowie der praktischen Erfahrung.

Wie bereits erwähnt, benötigen Sie eine Mischung aus: Erfahrung, Ausbildung und Zertifizierungen, um als Sicherheitsexperte eingestellt zu werdenoder um auf diesem Karriereweg voranzukommen. Es braucht alle drei, um den Job nicht nur zu bekommen, sondern auch erfolgreich zu sein. Die SevenShift IoT Security Bootcamps bitten ihnen alle dreiMöglichkeiten, einschließlich eines Abschlusszeugnisses.

Wenn Sie ein gutes Training absolvieren, sind Sie auf dem richtigen Weg, um 0 Tage, Sicherheitsschwachstellen, CVEs, Capture the Flag (CTF)-Wettbewerbe zu gewinnen oder Bounties auf Plattformen wie HackerOne oder Synack zu sammeln. Es ist möglich, darauf zu verzichten, aber ein Training hilft Ihnen, dieses Niveau schneller zu erreichen.

Wenn Sie ein neugieriger Mensch sind, der gerne versteht, wie Dinge oder verschiedene Technologien funktionieren, dann ist ein gutes Training die beste Umgebung für Sie. Jedes Modul sollte damit beginnen, die Theorie und die Grundlagen für die Funktionsweise dieser Dinge festzulegen. Sobald Sie sie verstanden haben, ist es viel einfacher, sie zu hacken. Beim Hacken geht es um Wissen und nicht darum, Dinge im Dunkeln zu stempeln, um zu sehen, ob der Bruch gelingt.

SevenShifts IoT Security Trainings

SevenShift hat eine Reihe von IoT-Sicherheitsschulungen und Workshops entwickelt, die zu jedem Profil passen, vom Manager bis zum Pentester.

- IoT Security for Managers: Alles, was ein Manager wissen sollte, um ein IoT-Projekt sicher zu machen. Es gibt 2 Termine, einen auf Englisch und einen auf Deutsch.

- IoT Security Bootcamp: 5 Tage Hands-on. Lernen durch Hacken. Für diejenigen, die die Sicherheit und die technischen Details verstehen wollen. Ein Hackerkurs für Nicht-Hacker.

- IoT Security Compact Bootcamp: 3 Tage Hands-on. Lernen durch Hacken. Ein schneller Kurs für Sicherheitsexperten und Pentester.

Mit Ihrer Anmeldung zu einem der Bootcamps erhalten Sie ein kostenloses IoT Hacking Kit (Hardware im Wert von +400 Euro), das die Tools und einige anfällige Geräte enthält, damit Sie nach der Veranstaltung Ihre Fähigkeiten weiter verbessern oder Geräte hacken können.

Für weitere Informationen und Termine für die nächsten Kurse besuchen Sie unsere Website: https://sevenshift.de/training oder https://sevenshift.de/de/training (deutsche Version)

Über den Trainer

Der Trainer ist ein echter Sicherheitspraktiker, nicht nur ein Trainer. Pablo verfügt über mehr als 15 Jahre Erfahrungin den Bereichen IT und Cybersicherheit. Er hat in den letzten 2-3 Jahren Dutzende von Geräten und IoT-Ökosystemen getestet. This experience allows him to provide insights of real world pentesting and consulting. Er wird über die häufigsten Ergebnisse sprechen, wie man sie identifiziert und nutzt. Am wichtigsten ist, dass er die Werkzeuge und Taktiken, die in seinen Projekten verwendet werden, weitergibt.